Тези дни светът се развълнува от настъплението на един нов опасен компютърен вирус-изнудвач WannaCry/Wcry/WannaCrypt, който в петък порази десетки хиляди компютри по целия свят, но след това изведнъж спря разпространението му.

Вирусът-изнудвач успя да порази повече от 75 000 Windows-компютъра в поне 99 страни по света.

Но мащабът на разпространението на WannaCry би могъл да бъде много по-голям, ако не бяха действията на един експерт по сигурността, автор на блога MalwareTech Blog. Той описва как се е случило всичко това, Героят е 22-годишен хакер и блогър от Великобритания, чието име вече е станало публично достояние. Това е Маркъс Хътчинс (Marcus Hutchins).

Маркъс разказва, че в петък е бил на почивка. Събудил се около 10:00 часа и влязъл в националната система за мониторинг на кирберзаплахите, за да види как се разпространява зловредният банков софтуер Emotet - най-забележителното събитие от последните дни. Не забелязва нищо необичайно и отива да закуси.

Когато се връща вкъщи около 14:30, открива камара съобщения за заразяване на различни болници и здравни системи с вирус-изнудвач. Такива атаки са се случвали и преди, но сега сякаш мащабът е по-голям от всякога.

С помощта на свой приятел - хакер под псевдоним Kafeine - бързо си доставил образец на злонамерения софтуер, пуснал го във виртуалната машина и видял, че той изпраща заявки към нерегистриран домейн.

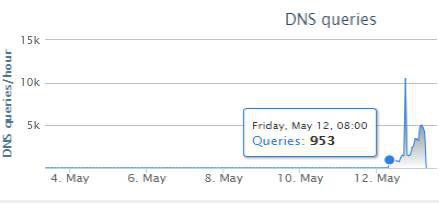

Статистиката на Cisco Umbrella показва, че заявките към този домейн са започнали в петък в 8:00 часа сутринта и нарастват като лавина.

Блогърът регистрира домейн за себе си за 8 паунда ($ 10.69). Това е стандартна практика, разказва той. Ботнетите често генерират имена на домейни за командните сървъри (C2C) всеки по свой собствен алгоритъм. Алгоритъмът е известен на престъпниците, така че те могат предварително да си регистрират този домейн.

Понякога изследователи и антивирусни компании успяват да ги изпреварят и тогава получават възможност да разгледат работата вътре на командния център на ботнета, да събират данни за географското разпределение на ботовете, да разработят противодействащ софтуер. Така че регистрацията на домейни е нещо нормално. Блогърът на MalwareTech разказва, че през изминалата година е регистрирал няколко хиляди домейна.

Докато след регистрацията се обновяват DNS - записите в системите, младежът изучавал поведението на вируса във виртуалната машина, "за да се срещна със страницата за откупа на WannaCrypt", споделя той. Но по-интересно е, че след като криптира фалшиви файлове, оставени там като тест, вирусът започва да се опитва да свърже към произволни адреси на порт 445 (използван от SMB - Server Message Block - мрежови протокол за отдалечен достъп).

Опитите за масова връзка веднага го навежда на мисълта, че WannaCrypt може да е свързан с експлойта* на NSA (Агенция за национална сигурност) за SBM. Той преди месец се появи на отворен достъп благодарение на разбиването на сървърите на NSA от хакерската група ShadowBrokers.

*Експлойт (от англ. Exploit) е софтуерен код, или поредица от команди, които се възползват от грешка, бъг или уязвимост в компютърен софтуер или хардуер, като предизвикват в тях, нежелано или неочаквано поведение.

Блогърът туитва своята констатация.

Sample I found scans SMB after dropping WannaCrypt. Can anyone confirm it's the same thing? P2P spreading ransomware would be significant. pic.twitter.com/zs5Td4ovvL

— MalwareTech (@MalwareTechBlog) May 12, 2017

Тъй като всички заразени се обаждат на този домейн, веднъж получил контрол над него, изследователят е успял да направи списък с IP-адресите им и карта на заразяването.

На 12-ти около 18:23 BST хакерът помолил сътрудника си да проучи кода на вируса дали генерира нови имена на домейни - това му било нужно, за да провери дали домейнът за връзка се е променил.

Пет минути по-късно сътрудникът му се появил в състояние на паника. Той му казал, че регистрацията на домейна е свързана с криптиране на файлове - тоест младежите носят отговорност за криптирането на файловете на всички компютри (по-късно става ясно, че това не е така). Те бързо се свързат с хакера Kafeine, който им показва скорошен туит на изcледователя от компания ProofPoint Дериън Хас (Darien Huss), който е по-задълбочено изследва зловредния код.

Оказало се, че е точно обратното - регистрацията на домейна е спряла по-нататъшното допълнително разпространение на вируса-изнудвач.

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholed pic.twitter.com/z2ClEnZAD2

— Darien Huss (@darienhuss) May 12, 2017

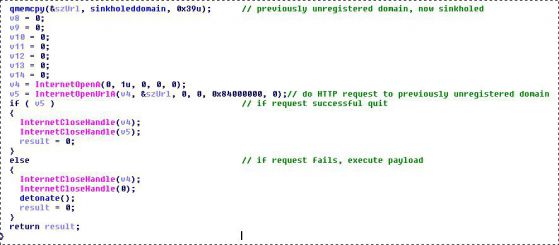

Както се вижда от скриншота на кода, злонамереният софтуер извършва HTTP-заявка към нерегистрирания домейн. Ако заявката е успешна, то той прекратява работа. Ако заявката е неуспешна, се изпълнява кода на програмата и започва криптирането на файловете.

Туитът е публикуван на 12 май в 20:29.

Въоръжени с тази информация младежът отново зарежда своята виртуална среда, стартира зловредната програма - и нищо не се случва, тя вече не работи.

Първата му мисъл е, че заявката към този домейн се използва като един вид "авариен стоп бутон", който трябва да сработи, ако нещо се обърка. Но по-вероятно е, че авторите на вируса просто некоректно са реализирали защитата от анализ на своята програма (защита от виртуална среда).

Вероятно, когато стартирате във виртуална среда, такава заявка към домейна трябва да дава положителен отговор - емулаторите се опитват да убедят вируса, че виртуалната среда е нормална и всичко работи както трябва. Ето защо те прихващат всички такива заявки и връщат IP-адреса на виртуалната среда. Същата техника прилага, за да се защити от виртуалната среда троянецът Necurs.

Съответно, ако заявката към домейна връща успешен отговор, злонамереният софтуер си мисли, че е във виртуална среда и аварийно прекратява работа.

Така съвсем случайно един изследовател успя да спре разпространението на глобална вирусна инфекция, за която сега говорят всички.

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

— MalwareTech (@MalwareTechBlog) May 13, 2017

Но не бива да се успокояваме. Този път бе просто късмет, престъпниците направиха грешка с една функция в кода си, но следващия път няма да сгрешат.

Киберапокалипсисът предстои.

Коментари

Моля, регистрирайте се от TУК!

Ако вече имате регистрация, натиснете ТУК!

Няма коментари към тази новина !

Последни коментари

Прост Човек

Ново обяснение за гигантските експлодиращи кратери в Сибир

dolivo

Климатичният скептицизъм – най-скъпата лъжа на нашето време

helper68

Използването на смартфон в тоалетната е свързано с 46% по-висок риск от хемороиди

YKoshev

Доколко съвместими са минерално-суровинният отрасъл и чистата околна среда?